Réseaux informatique

Une toile d’araignée complexe, où chaque nœud est une pièce précieuse de l’ensemble, et la force de l’ensemble réside dans la connectivité de ses parties.

Terminologie de réseaux informatique

Définition

Un réseau est par définition un ensemble d’entités communicant entre elles. Nous allons nous intéresser dans le cadre de cet article à ce que l’on nomme des réseaux de données ou réseaux informatiques. Un réseau de données est donc un ensemble d’entités informatiques communicant ensemble.

Pourquoi un réseau ?

- Partage des ressources physiques : Imprimante, Lecteur de CD-ROM,…

- Partage des ressources logicielles : Accès de plusieurs utilisateurs à des applications sans avoir à les installer sur leur propre poste.

- Partage des données : Plusieurs utilisateurs peuvent accéder aux mêmes données et peuvent faire des modifications en temps réel.

- Communication entre personnes distantes par le son, le texte et l’image : messagerie, conférence, chat…

- Recherche d’informations : Internet 6. etc.…

Types de réseaux

On distingue généralement deux types de réseaux :

- Réseaux organisés autour de serveurs (Client/Serveur) : c’est un réseau où des machines clientes (des machines faisant partie du réseaux) contactent un serveur, une machine généralement très puissante en terme de capacités d’entrée-sortie, qui leur fournit des services. Ces services sont des programmes fournissant des données telles que l’heure, des fichiers, une connexion, … Dans un environnement purement Client/serveur, les ordinateurs du réseau (les clients) ne peuvent voir que le serveur, c’est un des principaux atouts de ce modèle.

Réseaux poste à poste (peer to peer / égal à égal) : Dans une architecture peer to peer, contrairement à une architecture de réseau de type client/serveur, il n’y a pas de serveur dédié. Ainsi chaque ordinateur dans un tel réseaux est un peu serveur et un peu client. Cela signifie que chacun des ordinateurs du réseau est libre de partager ses ressources. Un ordinateur relié à une imprimante pourra donc éventuellement la partager afin que tous les autres ordinateurs puissent y accéder via le réseau.

On distingue aussi différents types de réseaux (privés) selon leur taille (en terme de nombre de machines), leur vitesse de transfert des données ainsi que leur étendue. Nous différencions principalement :

- Réseau LAN (Local Area Network) : est le type le plus commun de réseau trouvé dans les entreprises. Il relie des ordinateurs et des dispositifs situés près de l’un l’autre, tel que dedans un même bâtiment, bureau,…

- Réseau MAN (Metropolitan Area Network) : une collection de réseaux locaux. Les MAN relient des ordinateurs situés dans le même secteur géographique tel qu’une ville. (LAN + LAN, Village,…)

- Réseau WAN (Wide Area Network) : relie des réseaux locaux et métropolitaines ensemble. Les réseaux qui composent d’un réseau étendu peuvent être situés dans tout un pays ou même autour du monde (LAN + LAN + MAN)

D’autres types de réseaux existent :

- Réseau de stockage SAN (Storage Area Network) : des réseaux à haute performance dédié qui sert à transférer des données entre des serveurs et des ressources de stockage. Un réseau SAN fournit des performances système améliorées, il est évolutif et il intègre la tolérance aux sinistres.

- Réseau privé virtuel VPN (Virtual Private Network) : un réseau privé, qui offre une connectivité sécurisée et fiable, construit au sein d’une infrastructure de réseau publique. Les VPN d’accès, d’intranet et d’extranet sont les trois principaux types de VPN. Les VPN d’accès fournissent aux utilisateurs mobiles et de petits bureaux/bureaux à domicile, l’accès distant à un intranet ou à un extranet. Les intranets sont uniquement disponibles pour les utilisateurs qui ont des privilèges d’accès au réseaux interne de l’organisation. Les extranets sont conçus pour délivrer aux utilisateurs et entreprises externes des applications et des services qui sont basés sur intranet.

La bande passante et le débit

La bande passante d’un réseau représente sa capacité, c’est-à-dire la quantité de données pouvant circuler en une période donnée.

La bande passante du réseau est généralement exprimée en milliers de bits par seconde (kbits/s), millions de bits par seconde (Mbits/s), milliards de bits par second (Gbits/s). A cette notion de bande s’ajoute celle de débit.

Le débit est la bande passante réelle, mesurée à un instant précis de la journée. Ce débit est souvent inférieur à la bande passante ; cette dernière représentant le débit maximal du média ; en raison :

- des unités d’interconnexion de réseaux et de leur charge

- du type de données transmises

- de la topologie du réseau

- du nombre d’utilisateur

- de l’ordinateur de l’utilisateur et du serveur

- des coupures d’électricité et autres pannes

Les médias de réseau local

Les médias sont les supports physiques de la transmission utilisés dans les réseaux. Ils servent à lier et à mettre en contact l’ensemble des nœuds avec le réseau.

On appelle nœud tout point de connexion d’un élément d’émission ou de réception au réseau. La liaison entre le média et l’ordinateur (le nœud) se fait en général par des connecteurs.

Le câble à paires torsadées non blindées

Fiche technique :

- Désignation : UTP (Unshielded Twisted Pair)

- Vitesse : 10 – 100 Mbits/s

- Longueur max : 100m

- Raccordement : Connecteur RJ-45

- Impédance : 100 Ohms

- Coût : Faible

Le câble UTP est composé de 4 paires de fils torsadées 2 à 2, chacune de ses paires étant isolé des autres.

La paire torsadée non blindée utilisée comme média de réseau a une impédance de 100 ohms. Ceci la différencie des autres types de câblage à paires torsadées comme ceux utilisés pour le câblage téléphonique.

Comme le câble à paires torsadées non blindées a un diamètre extérieur d’environ un demi centimètre et un coût relativement faible, sa petite taille peut s’avérer avantageuse lors d’une installation.

Relativement à d’autres câbles, l’UTP est la moins chère et la plus facile à installer. Son connecteur est petit et il est surtout utilisé quand la transmission va se faire avec un débit faible sur une bande passante étroite et sur une courte distance.

Le câble à paires torsadées blindées

Fiche technique :

- Désignation : STP (Shielded Twisted Pair)

- Vitesse : 10 – 100 Mbits/s

- Longueur max : 100m

- Raccordement : Connecteur RJ-45

- Impédance : 100 Ohms

- Coût : Moyennement cher

Le câble à paires torsadées et blindées ; ou STP ; ajoute aux spécifications de l’UTP une méthode de blindage, d’annulation et de torsion de câbles.

Le câble est blindé pour réduire toute interférence électromagnétique et interférence de radiofréquences sans toutefois augmenter sensiblement la taille ou le poids du câble.

Le câble à paires torsadées blindées présente tous les avantages et désavantages du câble à paires torsadées non blindées en assurant cependant une plus grande protection contre toute interférence externe au prix certes d’un diamètre plus élevé.

Le STP n’est pas très exploitée sur le marché. Son véritable avantage relativement à l’UTP est qu’elle résiste mieux aux perturbations !.

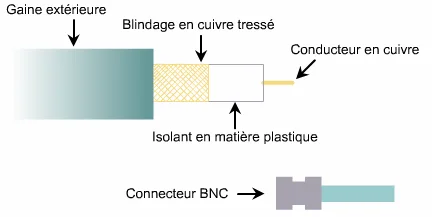

Le câble coaxial

Fiche technique :

- Désignation : Coaxial

- Vitesse : 10 – 100 Mbits/s

- Longueur max : 500m

- Raccordement : Connecteur BNC (British Naval Connector)

- Impédance : 150 Ohms

- Coût : Peu cher

Un câble coaxial est constitué d’un fil de cuivre entouré d’un isolant flexible, lui-même entouré d’une torsade de cuivre ou d’un ruban métallique qui agit comme le second fil du circuit et comme protecteur du conducteur intérieur. Cette deuxième couche ou protection peut aider à réduire les interférences externes. Une gaine de câble enveloppe ce blindage.

Le câble coaxial offre de nombreux avantages du fait de sa capacité à s’étendre sur une plus grande distance et de son coût parmi les plus faibles. Mais le rapport qualité prix fait que les entreprises utilisent surtout l’UTP.

- Thicknet : Epais et raide à cause de son blindage, il est recommandé pour l’installation de câble fédérateur. Sa gaine est jaune.

- Thinnet : D’un diamètre plus réduit, il est plus pratique dans des installations comprenant des courbes. De plus il est plus économique mais dispose d’un blindage moins conséquent.

- Cheapernet : Version économique et de faible diamètre du câble coaxial.

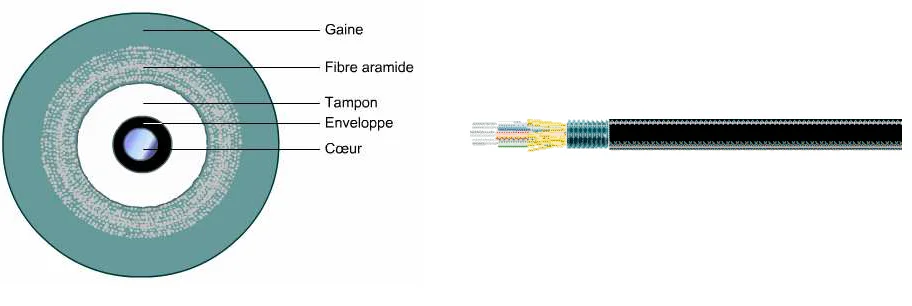

La fibre optique

Fiche technique :

- Désignation : Fibre Optique

- Vitesse : 100+ Mbits/s

- Longueur max : 2km en multimode et 3km en monomode

- Raccordement : Connecteur multi mode ou monomode

- Coût : Cher

Le câble à fibre optique est un support transmettant des impulsions lumineuses. Ce type de média est très coûteux, mais est insensible aux interférences électromagnétiques et peut acheminer des données à un débit très élevé.

Le câble à fibre optique utilisé pour les réseaux comprend deux fibres encapsulées dans des enveloppes distinctes. En examinant la coupe transversale, d’un câble optique, il est possible de voir que chaque fibre est entourée de couches de revêtements optiques réfléchissants, un enduit de plastique fait en Kevlar, et que l’ensemble est entouré d’une gaine extérieure assurant la protection de l’ensemble du câble.

Les parties de la fibre optique qui conduisent la lumière portent le nom de cœur et d’enveloppe. Le cœur est habituellement en verre pur à haut indice de réfraction. Ce cœur de verre est enrobé d’une enveloppe de verre ou de plastique à faible indice de réfraction, afin d’emprisonner la lumière dans le cœur optique. Cette différence d’indice crée un phénomène de réflexion totale qui permet à la fibre optique d’agir comme un tuyau, sans perte ou presque, guidant la lumière sur de grandes distances, même s’il décrit des courbes.

- Monomode : un seul faisceau parcourt la fibre, les lasers sont utilisés comme émetteurs

récepteurs. - Multimode : plusieurs faisceaux parcourent la fibre avec des angles différents, selon leur

angle de pénétration. Dans le cas d’une fibre multimode, les émetteurs récepteurs utilisés sont des LED.

Les communications sans fil

Les signaux sans fil sont des ondes électromagnétiques qui peuvent circuler dans le vide ou dans des médias tels que l’air. De ce fait, ils ne requièrent aucun média physique.

Pour communiquer, les réseaux LAN sans fil utilise :

- des ondes radios (ex : 902MHz)

- des micro-ondes (ex : 2.4GHz)

- des ondes infrarouges (ex : 820 nanomètres)

Spécifications et raccordement des câbles

Dans le but d’ajouter aux spécifications de l’ISO des normes visant à standardiser les équipements, divers organismes ont mis en place différentes normes. Ces organismes sont :

- IEEE : Institute of Electrical and Electronics Engineers

- UL : Underwriters laboratories

- EIA : Electronic Industries Alliance

- TIA : Telecommunications Industry Association

Les normes TIA/EIA

Elles définissent les configurations minimales d’installation tout en laissant toute liberté quand au choix du fournisseur d’équipement.

- TIA/EIA-568-A : norme de câblage pour les télécommunications dans les édifices commerciaux

- TIA/EIA-569-A : Norme relative aux espaces et aux voies de télécommunications dans les édifices commerciaux

- TIA/EIA-570-A : Norme de câblage pour les télécommunications dans les résidences et les petits édifices commerciaux

- TIA/EIA-606 : Norme relative à l’administration de l’infrastructure de télécommunication dans les édifices commerciaux

- TIA/EIA-607 : Norme de mise à la terre et de liaison pour les télécommunication dans les édifices commerciaux

Les spécifications de câblage de la norme TIA/EIA-568-A

Câblage horizontal : câblage situé entre la prise murale et une interconnexion horizontale. Il inclut le média réseau installé horizontalement, la prise ainsi que les terminaisons mécanique .Il comprend donc le média réseau allant de l’armoire de câblage jusqu’à une zone de travail.

La norme autorise les longueurs suivantes :

- Longueur maximale d’un câblage horizontal : 90m

- Longueur maximale des câbles d’interconnexion : 6m

- Longueur maximale des câbles de raccordement (pour relier les unités réseau au câblage horizontal) : 3m

De plus la norme exige la mise à la terre de tous les câbles.

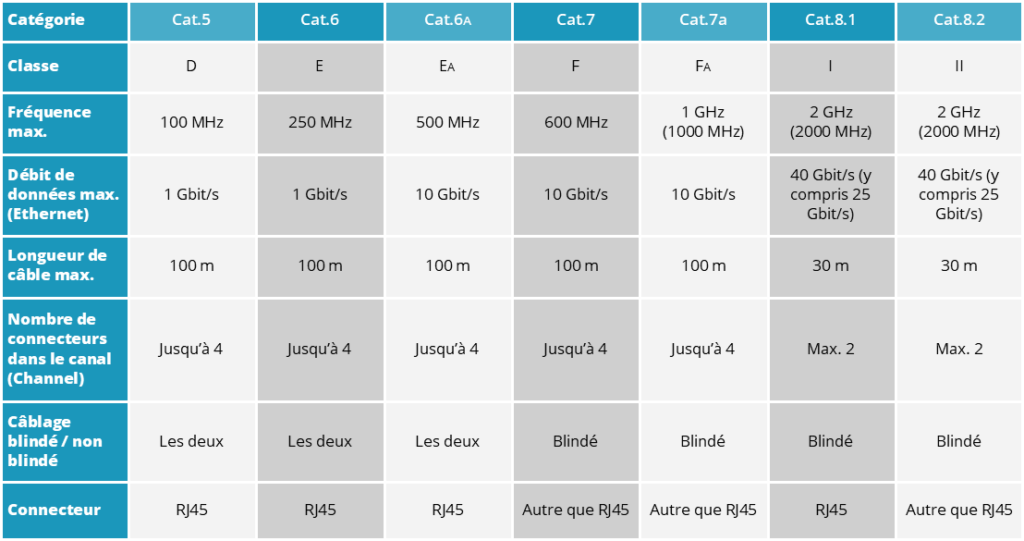

En ce qui concerne le choix du type de câblage, la norme comprend des spécifications définissant les performances des câbles : CAT1, CAT2, CAT3, CAT4 et CAT5, CAT5 e,CAT6. De nos jours, seules les catégories 5, 5e et 6 sont reconnues pour les réseaux locaux.

Les topologies physiques

La topologie décrit la manière dont les équipements réseaux sont connectés entre eux. Nous distinguerons les topologies physiques ; décrivant la manière dont les équipements sont reliés par des médias ; des topologies logiques ; décrivant la manière dont les équipements communiquent.

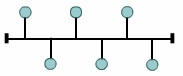

La topologie en bus

Une topologie de bus fait appel à un câble de backbone unique qui est terminé aux deux extrémités. Tous les hôtes se connectent directement à ce backbone.

La topologie en anneau

Dans une topologie en anneau, chaque hôte est connecté à son voisin. Le dernier hôte se connecte au premier. Cette topologie crée un anneau physique de câble.

Une variante de cette topologie est le double anneau ou chaque hôte est connecté à 2 anneaux. Ces 2 anneaux ne communiquent pas entre eux. Le deuxième anneau est utilisé comme lien redondant en cas de panne sur le premier.

La topologie en étoile

Dans une topologie en étoile, tous les câbles sont raccordés à un point central, par exemple un concentrateur ou un commutateur.

La topologie en étoile étendue

Cette topologie est identique à la topologie en étoile si ce n’est que chaque nœud connecté au nœud central est également le centre d’une autre étoile.

La topologie hiérarchique

Une topologie hiérarchique est similaire à une topologie en étoile étendue. Cependant, plutôt que de lier les concentrateurs ou commutateurs ensemble, le système est lié à un ordinateur qui contrôle le trafic sur la topologie.

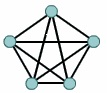

La topologie complète (maillée)

Dans la topologie maillée chaque hôte possède ses propres connexions à tous les autres hôtes.

Comparaison entre les principales topologies physiques

| Avantages | Inconvénients | |

|---|---|---|

| bus | - Facile à installer. - Un seul câble pour l’ensemble. - Branchement de nouveaux noeuds sans perturbation du réseau. |

- Difficulté de localisation des pannes. - En cas de rupture, le réseau entier s’arrête. |

| anneau | Un seul câble. | - Toute panne au niveau d’un élément ou

coupure de câble bloque le réseau. - Le temps de réponse se dégrade à l’ajout d’un nouveau noeud. |

| étoile | - Facilité de localisation des

pannes. - Possibilité d’extension : les noeuds s’y ajoutent facilement. |

- Il y’a autant de câbles que d’équipements, cela peut coûter cher pour des noeuds éloignés. |

Les topologies logiques

CSMA/CD (Carrier Sense Multiple Access - Collision Detect)

Toute information envoyée par un hôte atteindra tous les autres hôtes du réseau. Chaque hôte a une adresse unique. Il reste constamment en écoute du câble pour détecter les signaux qui passent sur le réseau. Au passage d’un signal, il vérifie si l’adresse destinataire est son adresse. Si c’est le cas, il prend le message et le lit, sinon il le néglige.

Si l’un des hôtes désire émettre, il vérifie au préalable que personne n’est en train de le faire, puis commence à émettre. Si cependant 2 hôtes émettent en même temps, il se produit alors une collision. La première station qui détecte une collision envoie alors un signal de bourrage, se traduisant par un arrêt d’émission de tous les hôtes. Les paquets concernés sont alors détruits.

Chaque hôte calcule alors une valeur aléatoire définissant la durée avant de recommencer à émettre, puis le mécanisme de CSMA se remet en fonction. Ce temps aléatoire fait de CSMA/CD une méthode non déterministe.

Le passage de jeton

Lorsqu’une station désire émettre, elle doit attendre de recevoir le jeton dans un état libre. Elle le charge avec les informations, le marque occupé et elle le renvoie sur le réseau à la station suivante. Cette station vérifie le message, trouve que c’est occupé, contrôle si il lui est destiné.

Si c’est le cas, elle lit les informations, rajoute une indication qui va informer la station expéditrice que son message a été reçu. Si, par contre, le message ne lui est pas destiné, elle le réécrit et le laisse passer à la station à côté.

Ce travail se refait par chaque station jusqu’à ce que le jeton arrive à la station émettrice qui vérifie si le message a été reçu. Si c’est le cas, elle libère le jeton et le renvoie sur le câble.

Token Ring et FDDI (Fiber Distributed Data Interface) sont deux exemples de réseaux qui utilisent le passage de jeton.

Ethernet et Token Ring

Ethernet

Ethernet est la technologie la plus répandue dans les réseaux actuels. Au début des années 80 fut mis en place par l’IEEE la norme IEEE 802.3 à partir d’Ethernet.

Ethernet et IEEE 802.3 définissent des technologies semblables :

- Utilisation de CSMA/CD pour l’accès au média

- Concept de réseaux de broadcast (voir plus loin)

Il existe au moins 18 types d’Ethernet, qui ont été définis ou qui doivent encore l’être. Le tableau suivant illustre certaines technologies Ethernet parmi les plus répandues et les plus importantes.

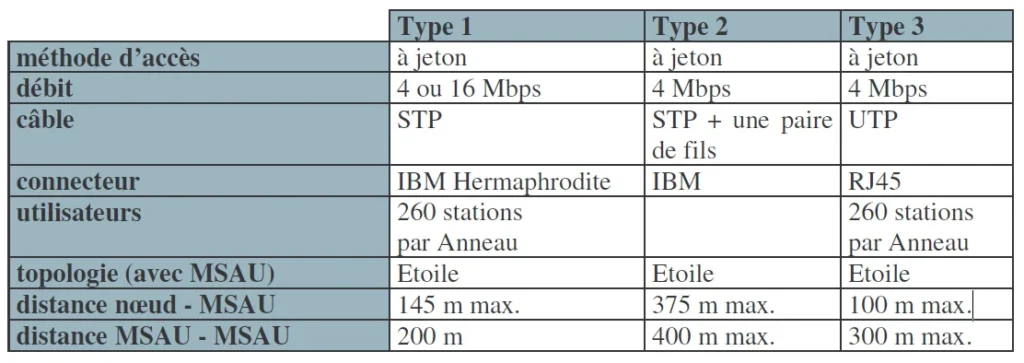

Token ring

La technologie des réseaux Token-Ring fut développée par IBM. Elle a été normalisée par l’IEEE sous la norme IEEE 802.5. Contrairement à Ethernet, il n’existe pas, sur le marché, de normes concernant l’implantation de ce type de réseau.

Pour ces raisons, on adopte en général les spécifications IBM. Les types ci-dessous ne sont pas des normes mais des recommandations IBM.

Équipements d’un réseau local

Des nos jours, les 3 technologies LAN les plus répandues sont :

- Ethernet

- Token Ring

Ethernet étant le plus répandu, nous allons étudier des composants de cette technologie. Le support physique de cette technologie est le câble à paires torsadées.

Composant passif : Qui n’a pas besoin d’une source d’alimentation externe pour fonctionner

Composant actif : Qui nécessite une alimentation externe pour remplir ses fonctions.

Les cartes réseau ou NIC

Se connectant sur la carte mère, la carte réseau assure la connexion physique entre

l’ordinateur et le réseau. Elle contient également l’adresse MAC.

Trois facteurs différencient les types de cartes :

- le type de réseau ; Exemple : Ethernet, Token Ring

- le type de média ; Exemple : Fibre optique, UTP, coaxial

- le type de bus système ; Exemple : PCI, ISA, PCMCIA

Les connecteurs RJ45

Le raccordement 10BaseT standard (le connecteur de point d’extrémité sans prise) est le RJ- 45. Il réduit les parasites, la réflexion et les problèmes de stabilité mécanique et ressemble à une prise téléphonique, sauf qu’il compte huit conducteurs au lieu de quatre.

Il s’agit d’un composant réseau passif, car il sert uniquement au passage du courant entre les quatre paires torsadées de câble torsadé de catégorie 5 et les broches du connecteur RJ-45.

Les connecteurs RJ-45 s’insèrent dans les réceptacles ou les prises RJ-45. Les prises mâles RJ-45 ont huit connecteurs qui s’enclenchent avec la prise RJ-45. De l’autre côté de la prise RJ- 45, il y a un bloc où les fils sont séparés et fixés dans des fentes avec l’aide d’un outil semblable à une fourche. Ceci offre un passage de courant en cuivre aux bits.

Panneaux de brassage

Pour regrouper un grand nombre de prises RJ-45 des tableaux de connexions sont utilisés. Généralement fournis avec 12, 24 ou 48 ports, ils comprennent une face avant permettant de brancher les connecteurs RJ45 et une face arrière permettant de relier les câbles.

Les répéteurs

Un signal ne peut pas se propager infiniment sur le câble. Il s’affaiblit jusqu’à s’atténuer complètement. Cette atténuation est fonction du type de câble et c’est d’ailleurs un critère de choix des câbles.

Pour prolonger les réseaux au delà des limites d’un câble, on utilise un répéteur (en anglais repeter). Un répéteur ne fait que régénérer le signal. Il n’est pas responsable de la détection des erreurs ou de leur correction. Quand un signal est présent sur un câble, le répéteur l’amplifie et le véhicule sur un autre câble de même type ou de type différent.

les concentrateurs

Le concentrateur (hub en anglais) ; ou répéteur multi ports ; reprend le fonctionnement du répéteur en ajoutant une fonctionnalité de connectivité. En effet, il dispose de plusieurs ports, ce qui permet d’interconnecter plusieurs équipements réseaux. Chaque signal arrivant sur un port est régénéré, resynchronisé et réémis au travers de tous les autres ports.

Les ponts

Pour soulager un réseau où les flux sont devenus très importants et donc le temps de réponse trop long, il faut le segmenter et utiliser des ponts. Un pont (bridge en anglais) permet d’interconnecter deux ou plusieurs segments d’un réseau.

Son rôle principal est de filtrer les différentes requêtes et de distinguer les informations destinées à un élément d’un même segment de celles destinées aux éléments d’un autre segment. En fait, chaque nœud est identifié avec une adresse unique. Dans les anciennes générations de ponts, l’administrateur réseau devait introduire manuellement ses adresses pour que les ponts puissent reconnaître les nœuds et leur emplacement dans les segments du réseau.

Les nouvelles générations sont plus intelligentes. Les ponts gardent automatiquement l’adresse de chaque trame qui transite par le réseau et apprend à localiser le nœud ; ainsi après une étape d’auto apprentissage, il ne laissera passer que les trames destinées à l’autre segment du réseau.

Les ponts contribuent également à étendre les limites d’un réseau en reliant plusieurs segments du réseau. Ils limitent aussi les problèmes de collision, si une collision a lieu dans un segment, elle ne sera pas filtrée et l’autre segment pourra fonctionner correctement.

Les commutateurs

Le commutateur (en anglais switch) est un pont multiports. Le commutateur analyse les trames arrivant sur ses ports d’entrée et filtre les données afin de les aiguiller uniquement sur les ports adéquats (on parle de commutation ou de réseaux commutés).

On distingue 2 types de commutations :

- Cut through : dès que le commutateur connaît l’adresse de destination, il commence l’envoi de la trame sur le bon segment.

- Store and forward : le commutateur attend l’arrivée complète de la trame pour acheminer

celle ci au bon segment.

Si bien que le commutateur permet d’allier les propriétés du pont en matière de filtrage et du concentrateur en matière de connectivité.

Les routeurs

Les routeurs sont les machines clés d’Internet car ce sont ces dispositifs qui permettent de « choisir » le chemin qu’un message va emprunter.

Ils utilisent une table de routage qui contient les meilleurs chemins à suivre pour chaque nœud du réseau et à partir de tous les nœuds du réseau.

Les routeurs permettent plus d’un chemin et déterminent la meilleure route en fonction de différents critères (rapidité, données). Ils sont très adaptés aux réseaux complexes et gèrent simultanément plusieurs lignes de communication en optimisant l’utilisation de ces lignes et en répartissant les transmissions en fonction des occupations de chaque ligne.